前提背景:作为SRE,不仅还得处理业务问题,还得处理生产网、测试网等,更得负责相关安全工作,由于目前就职的公司里,对于安全这一块的投入较小,前边因为“全运会”的缘故,被打成了筛子,所以希望后续加大对安全的投入,但是,资源有限,预算没有,只能优先从开源免费的用起。

1、简介

HFish 是一款蜜罐工具,侧重企业安全场景,从内网失陷检测、外网威胁感知、威胁情报生产三个场景出发,为用户提供可独立操作且实用的功能,通过安全、敏捷、可靠的中低交互蜜罐增加用户在失陷感知和威胁情报领域的能力。

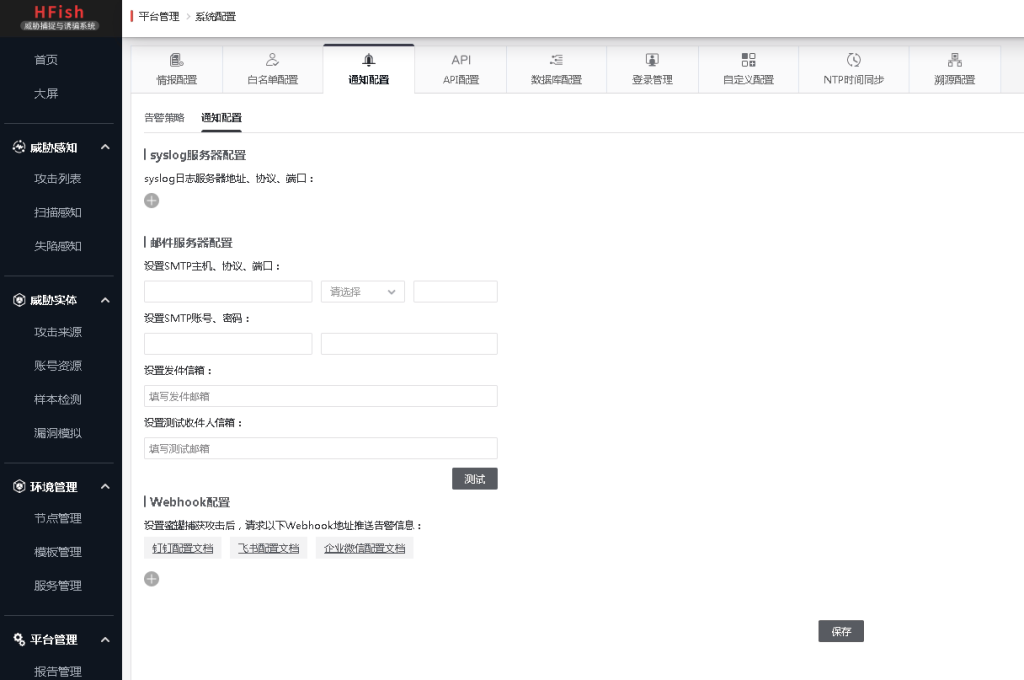

HFish 具有超过40种蜜罐环境、提供云蜜网、可高度自定义的蜜饵能力、一键部署、跨平台多架构、国产操作系统和 CPU 支持、极低的性能要求、邮件、syslog、企业微信、钉钉、飞书告警等多项特性,帮助用户降低运维成本,提升运营效率。

最重要的是,HFish是一款社区型免费蜜罐,已经在Github或者Gitee上发布多年,是中小型企业的优选。

2、部署

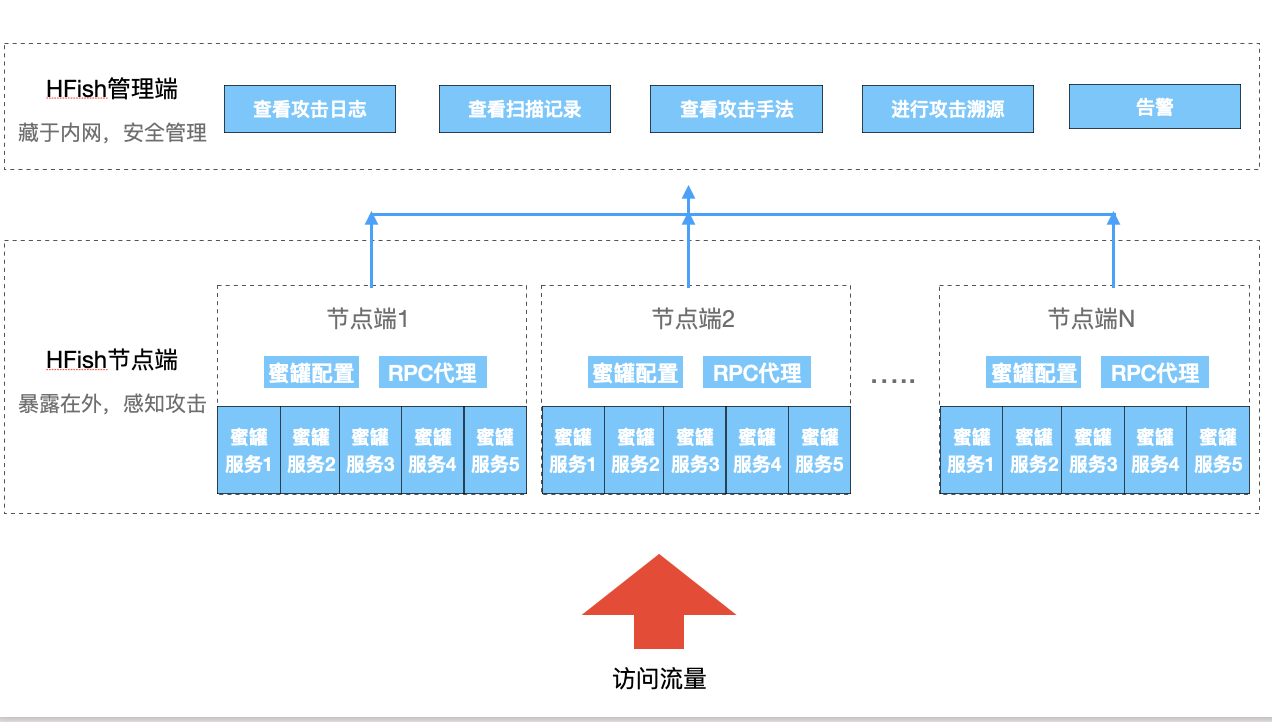

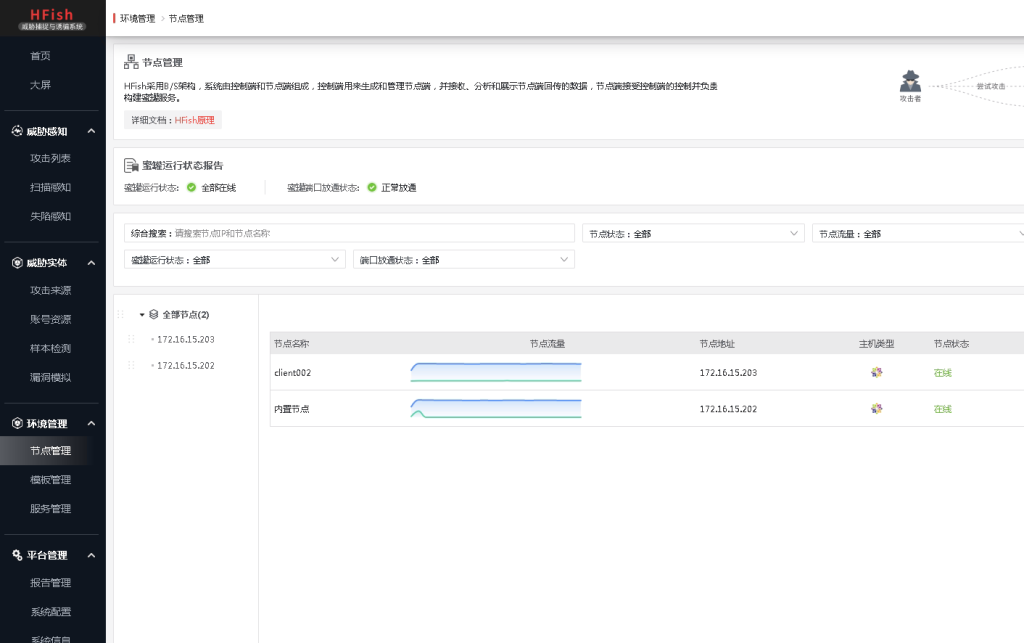

HFish蜜罐目前采用B/S架构,系统由管理端和节点组成,管理端用来生成和管理节点端,并接收、分析和展示节点回传的数据,节点受管理端的控制并负责构建蜜罐服务,而节点目前没有上限控制,即倘若有足够的设备资源,可以无限搭建足够多的蜜罐节点来对入侵者进行诱捕和识别。

由于在测试环境中,无需对外开放,仅测试内网环境下的部署,所以不需要配置太高的资源。

| 现有配置 | 2核4g100G | 1核2g100G |

| 最低配置 | 1核2g100G | 1核1g50G |

| IP地址 | 172.16.15.202 | 172.16.15.203 |

Hfish蜜罐支持Centos、Windows、Doker Linux

2.1 Centos或其他Linux系统部署

2.1防火墙端口配置

首先需要以root权限运行以下命令,确保配置防火墙开启TCP/4433、TCP/4434,或者停止服务。

firewall-cmd –add-port=4433/tcp –permanent #(用于web界面启动) firewall-cmd –add-port=4434/tcp –permanent #(用于节点与管理端通信) firewall-cmd –reload

iptables -A INPUT -p tcp -m multiport –dports 4433,4434 -j ACCEPT

service iptables save

或者直接关闭服务

systemctl stop firewalld

service iptables stop

如之后蜜罐服务需要占用其他端口(如需要自定义蜜罐模板对外开放端口),可使用相同命令开启端口。

2.2 root权限联网安装

以root权限运行以下一键部署命令

bash <(curl -sS -L https://hfish.net/webinstall.sh)

2.3 离线包安装

amd: 32位X86

amd64: 64位X86

arm: 32位ARM

arm64: 64位ARM

点击 Linux AMD x86/64 管理端安装包 获取安装包,

点击 Linux ARM x86/64 管理端安装包 获取安装包,

以下命令以Linux AMD 64位系统为例。

创建一个目录用于后续存放解压缩文件

mkdir /home/user/hfish

将HFish安装文件解压到刚才创建的目录中

tar zxvf hfish-3.3.6-linux-amd64.tgz -C /home/user/hfish

以root权限运行以下命令,确保配置防火墙开启TCP/4433、TCP/4434

sudo firewall-cmd –add-port=4433/tcp –permanent (用于web界面启动)

sudo firewall-cmd –add-port=4434/tcp –permanent (用于节点与管理端通信)

sudo firewall-cmd –reload

进入安装目录直接运行install.sh

cd /home/user/hfish sudo ./install.sh

3、蜜罐的使用

完成安装后,通过以下网址、账号密码登录

登陆链接:https://[ip]:4433/web/

账号:admin 密码:HFish2021

如果管理端的IP是192.168.1.1,则登陆链接为:https://192.168.1.1:4433/web/

注意:访问管理端的URL中必须有/web/目录

以目前测试环境安装的测试机为例:https://172.16.15.202:4433/web/login

(该界面为非管理员界面)

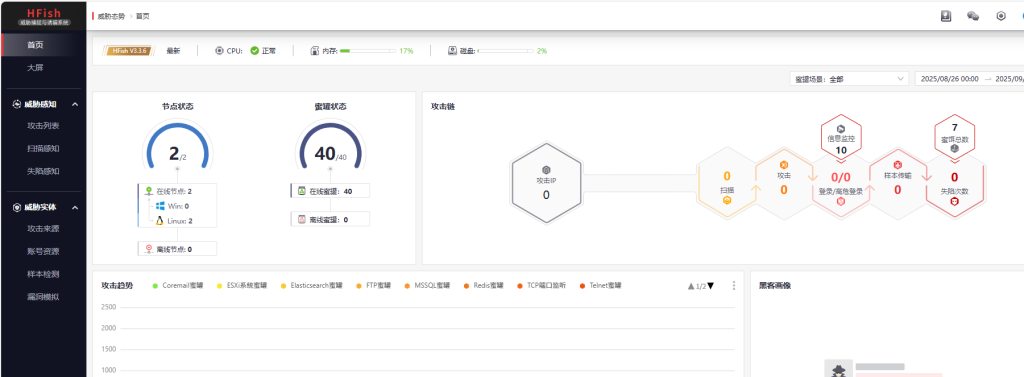

如果是管理员权限,则可以操作节点、蜜罐类型、蜜罐诱饵等多项操作

下边列举一下常用的功能或者部署

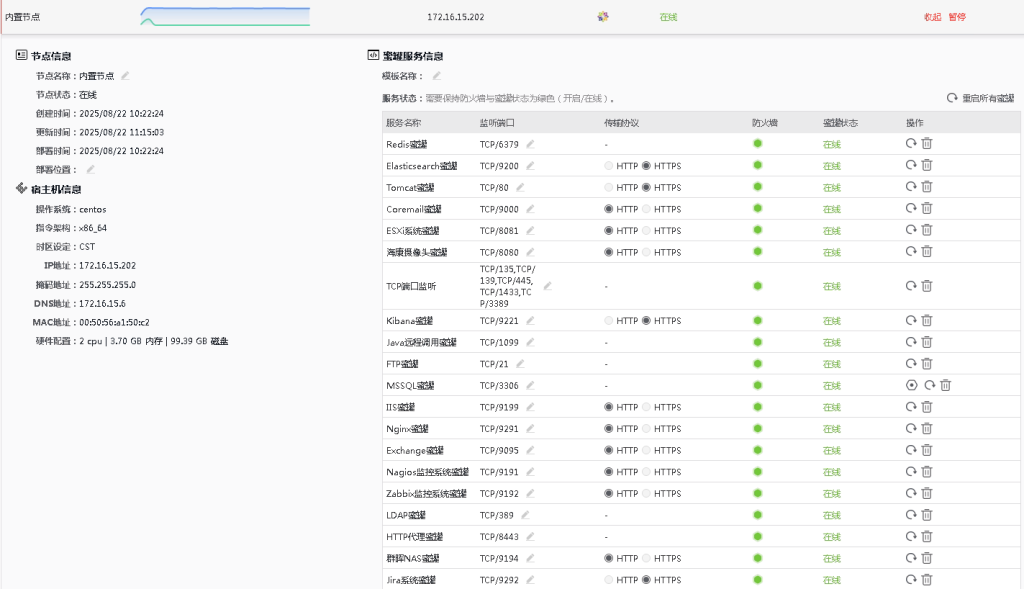

1、节点管理,即管理所有节点和节点所部署使用的蜜罐的相关管理

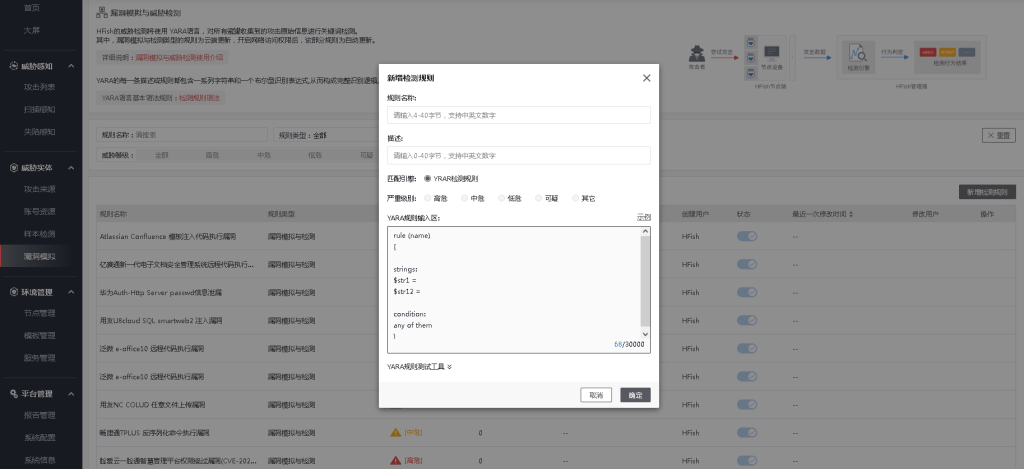

2、漏洞模拟,即检测规则,即添加相关的入侵检测规则,对蜜罐识别到信息做匹配

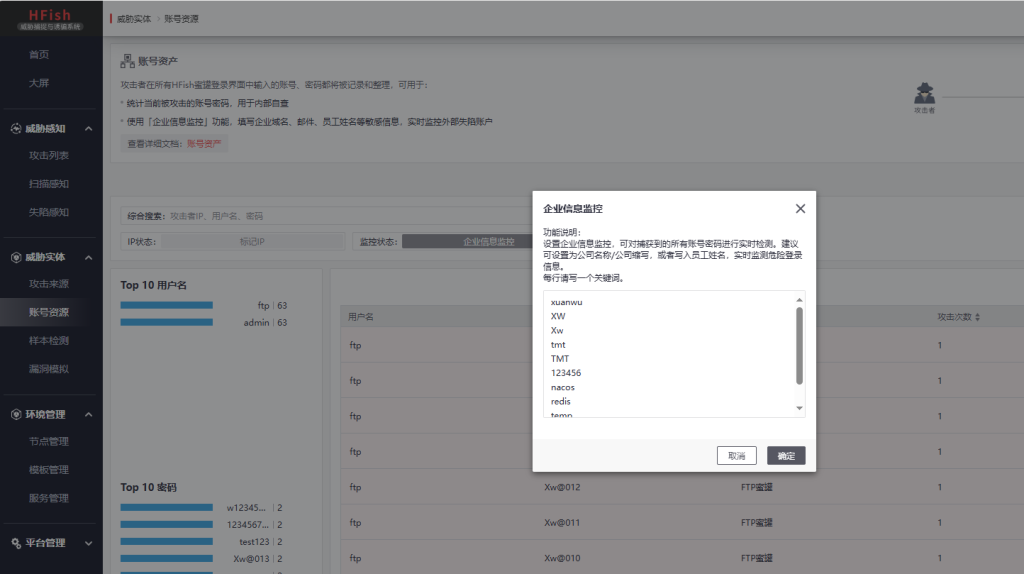

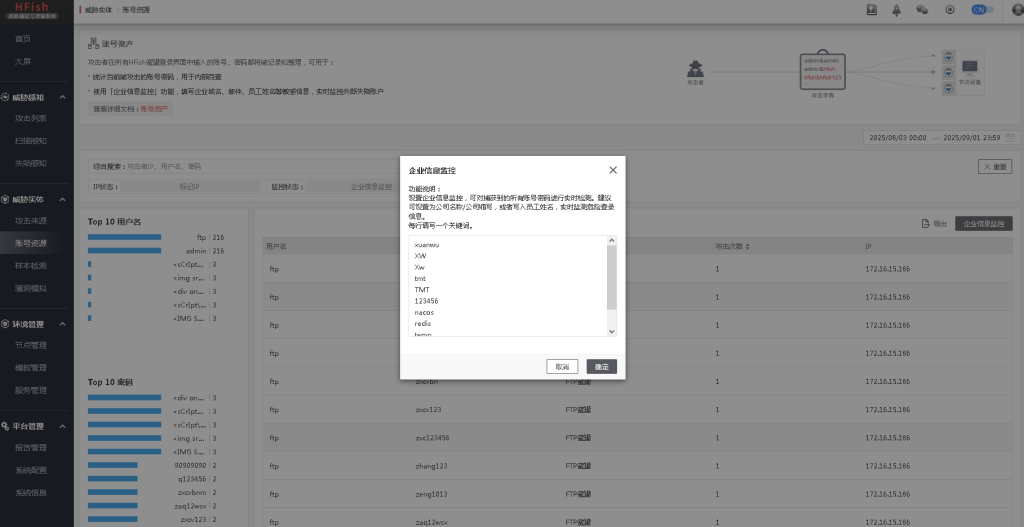

3、企业信息账号资源-对登录蜜罐时所使用的特定账号信息进行匹配

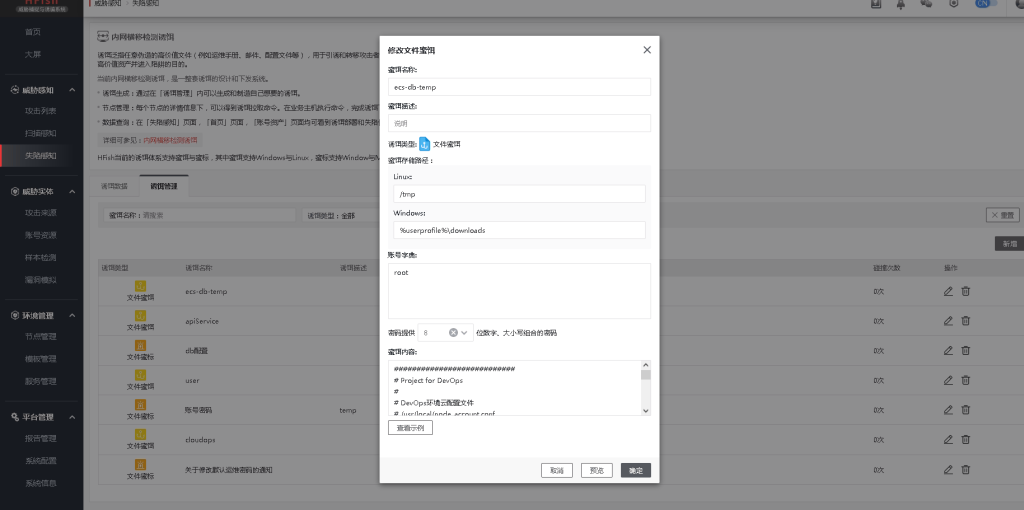

4、诱饵管理,自定义服务器文件暴露出去,如果入侵者使用了这些诱饵文件里的讯息进行登录验证,就会触发并留痕,从而找到入侵和沦陷的节点。

5、其他-如高级管理、白名单配置、登录账号管理等,不一一列举。

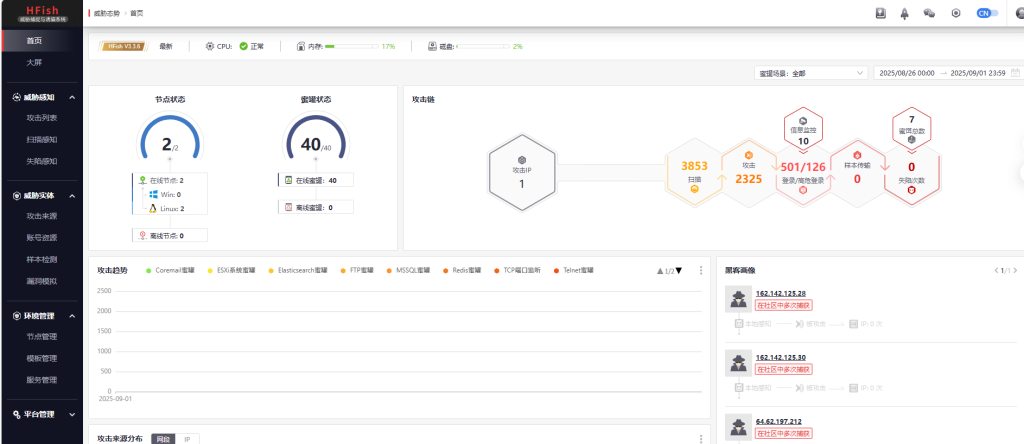

4、模拟被攻击后的情况

前提:使用漏扫工具,对测试网172.16.15.0/24网段进行存活扫描、端口扫描、弱口令探测、漏洞扫描、web爆破等。

扫描后,访问蜜罐结果如下:

可以看到蜜罐检测到多个入侵,在账号资源里,由于前置设定了部分关键特殊标记的账号,也可以被检测出来